HP SWİTCH VE RADİUS KONFİGURASYONU

İçindekiler

HP SWİTCH VE RADİUS KONFİGURASYONU 1

2. Putty Kurulumu Ve Switch’ e Bağlanmak 3

5. Switch ‘e Bağlanmak ve Yapılandırma Komutları 4

6. RADIUS YAPLANDIRMA KOMUTLARI 6

7. Network Policy Server Yapılandırması 8

ÖNSÖZ

Aşağıda yazılan bilgiler Proje kapsamında test amaçlı yapılan işlemler sonunda yazılarak bilgi kaynağı olarak kullanılmak üzere hazır hale getirilmiştir.

Makale içinde verilen bilgiler ve IP adresleri değişiklik gösterebilir. RADIUS Projesi kapsamında yapılan işlemler adım adım belirtilmiştir.

AÇIKLAMA

NPS serer üzerinde oluşturulan kural ile domain deki ya da Active Directory de tanımlı olan kullanıcıların Radius ”Authentication” protokolünden geçerek Yerel Ağ erişimine sahip olmalarını sağlayıp, geçemeyenlerin ise Yerel Ağ erişimlerini engelleyen bir test ortamı gerçekleştirildi.

Putty Kurulumu Ve Switch’ e Bağlanmak

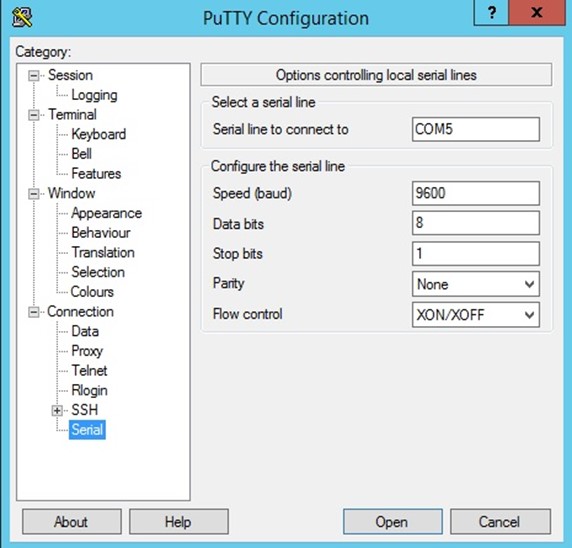

İşlemleri yapmak için Switch ‘ e bağlanmak gerekiyor. Bunun için öncelikle konsol kablosuna ve “Putty” isimli programı cihazımıza indirmemiz gerekiyor. Kabloyu cihazımıza taktığımız da Device Manager’ a “Other devices” menüsünün altına “PCI Serial Port” adı altında bir donanım gelecek.

NOT: Kabloyu taktığınızda PCI Serial Port’un yanında numara çıkarsa Putty kurulduktan sonra “Serial Line To Connect To” kısmına oradaki numarayı yazmalısınız.

Putty İndirme Linki : http://www.chiark.greenend.org.uk/~sgtatham/putty/download.html

Putty kurulum bittikten sonra. Karşımıza aşağıda verilen resimde ki Putty ara yüzü gelecektir. Bağlanacağımız switch daha önce Telnet ya da SSH konfigürasyonu yapılmışsa “Connection” menüsünden “SSH” ya da “Telnet” bağlantı tiplerinden birini seçip bağlanabiliriz. Bizim bağlanacağımız switch daha önce konfigüre edilmediği için biz konsol kablosu ile seri porttan cihazı switch’ e bağlayıp Putty ara yüzünden Connection menüsü altındaki Serial bağlantı tipini seçmemiz gerekir.

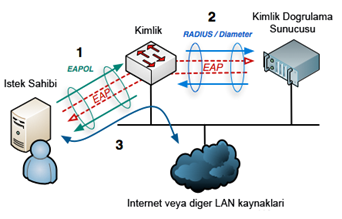

Radius Nedir?

Local Area Network veya Wireless Local Area Networklerde, noktadan noktaya bağlantı özelliklerine sahip LAN (Yerel Ağ) portuna takılmış cihazların kimlik doğrulama ve yetkilendirilmesine olanak sağlayan, port tabanlı ağ erişim denetleme protokolüdür. Yerel ağda (LAN) standart bir güvenlik denetimi (authentication) sağlamaktır, cihazlar ancak kimlikleri doğrulandıktan sonra ağda oturum açabilirler

Nasıl Çalışır?

Kimlik doğrulaması yapmak isteyen kullanıcı ve kimlik denetimin yapıldığı sunucu (Authentication Server) arasında bulunan denetleyici (Authenticator) cihaza, bağlantı durumunda PC ye EAP Request- İdentity paketi göndererek kendisini tanıtmasını ister.

Kimliğini tanıtan bilgisayar identity paketi ile cevap verir ve bu paket enkapsüle edilerek sunucuya gönderilir. Sunucu bu enkapsüle edilmiş paketi denetleyiciye atar.

Eğer istemci gerekli kullanıcı tanımına ve haklarına sahipse, Yerel ağ ‘a erişimi verilir.

Switch ‘e Bağlanmak ve Yapılandırma Komutları

Cihazın elektrik bağlantılarını yapıp ışıklarının normale dönmesini bekliyoruz.

Cihazın ışıkları normal konumlarına geldikten sonra konsol kablosunu switch ‘in ön yüzündeki konsol portuna bağlanır.

Konsol kablosunun diğer seri kısmını bilgisayarımızın seri portuna bağlarız. Seri portumuz yok ise bir converter yardımı ile usb den bağlantı yapılır.

Putty programını çalıştırıp, ”Connection” menüsünden seri bağlantı tipini seçilir ve COM portunu seçip tamam tuşu ile bir sonraki aşamaya geçilir.

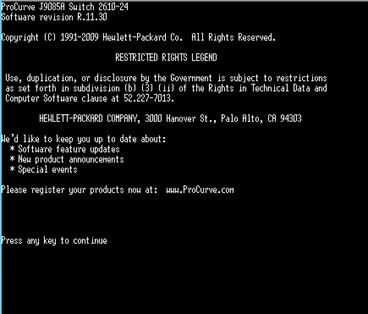

Putty programına çift tıkladıktan sonra karşımıza konsol ekranı gelecektir. İlk ekranı “Enter” tuşuna basarak geçiyoruz. İkinci ekranda yapılandırma komutlarını yazmaya başlayabiliriz.

1.Ekran 2.Ekran

İkinci ekrana geldiğimizde aşağıda yazan komutları sırası ile yazıyoruz.

. Enable (Yazıp Enter Tuşuna basılır)

. Config (Yazıp Enter Tuşuna basılır. İşlemi yaptığımızda switch isminin sonunda (Config)# gelir)

. ip default gateway 10.10.70.1 (Enter dendiğinde switchin gateway adresini tanımlanır)

. vlan1 (Yazıp Enter Tuşuna basılarak vlan1′ in içine girilir)

. untagged 1-28 (Switch üzerinden 1’le 28 numara arasındaki portları “untagged” durumuna getiririz)

. ip address 10.10.70.252 255.255.255.0 (Yazıp Enter Tuşuna basılarak management ip tanımlanır)

Yukarıda ki komutlar uygulandıktan sonra authenticate olamayan istemciler için bir

Karantina VLAN ı oluşturacağız.

.Config (yazip (config)# komut satırına geçilir)

.Vlan 250 (yazıp enter a basılır, vlan250 oluşturulur)

.Name ”VLAN250” (vlan250 ‘ye isim verilir)

.Ip address 10.10.80.1 255.255.255.0 (Vlan250 ye ip tanımlanır)

.Ip helper address 10.10.0.25 (80li bir ipden 0.25 sunucusuna gitmek için helper adresi girilir)

.Tagged 25

.Exit

Yukarıda ki komutlar uygulandıktan sonra şimdi Authenticate için bir VLAN oluşturacağız.

.Config (yazip (config)# komut satırına geçilir)

.Vlan 260 (yazıp enter a basılır, vlan260 oluşturulur)

.Name 260 (vlan260 a isim verilir)

.Ip address 10.10.90.1 255.255.255.0 (Vlan260a ip tanımlanır)

.Ip helper address 10.10.0.25 (90lı bir ipden 0.25 sunucusuna gitmek için helper adresi girilir)

.Tagged 25

.Exit

RADIUS YAPLANDIRMA KOMUTLARI

.(Config)# aaa authentication port-access eap-radius (atuhenticate protokolü seçilir)

. (Config)# radius-server host 10.10.0.25 key secret12 (NPS server ip ve Şifre girilir)

.(Config)# aaa port-access authenticator 3-6 (Authenticator portları seçilir)

.(Config)# aaa port-access authenticator 3-6 client limit 1 (Maximum Client sınırlaması yapılır)

.(Config)# aaa port-access authentıcator 3-6 unauth-vid 250 (Authenticate olamayan PC lerin nereye yönlendirileceği belirlenir)

.(Config)# aaa port-access authenticator active (Kimlik doğrulama protokolü aktif edilir)

.Exit

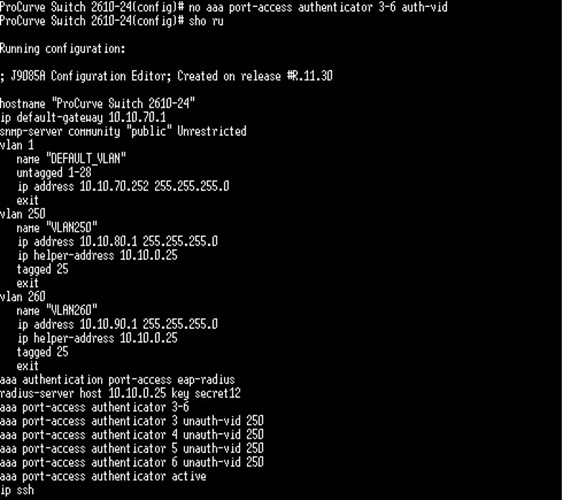

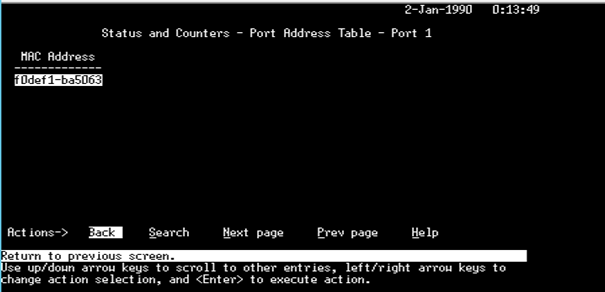

- Switchimizin girilen konfigürasyonların görsel hali

Network Policy Server Yapılandırması

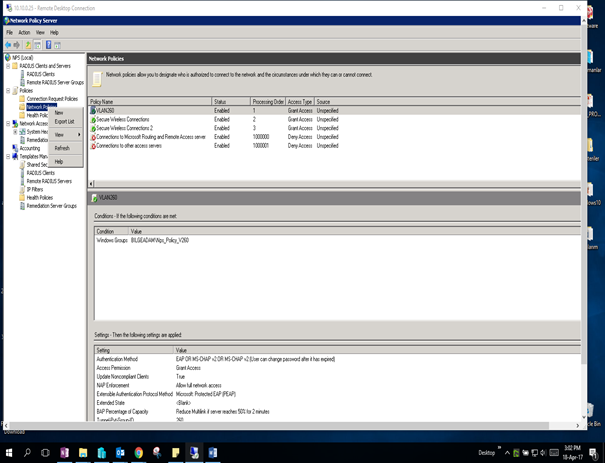

• Switch üzerinde gerekli Vlanlar oluşturulduktan sonra NPS sunucusu üzerinde policy oluşturulur.

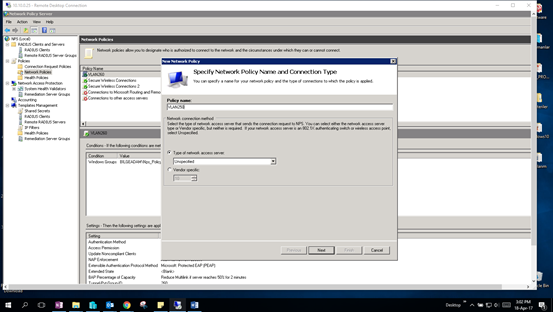

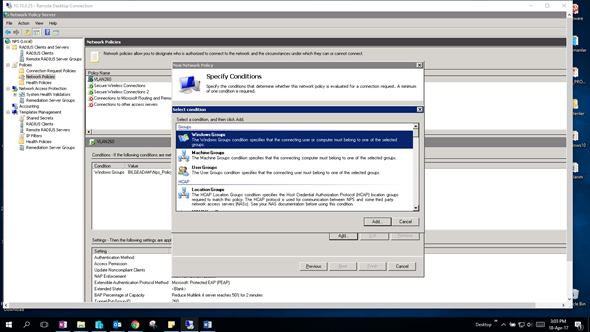

• Policy adı tanımlanır. Karışıklık olmaması için Authenticate olan kullanıcılara erişecekleri VLAN ‘ın adını verdik.

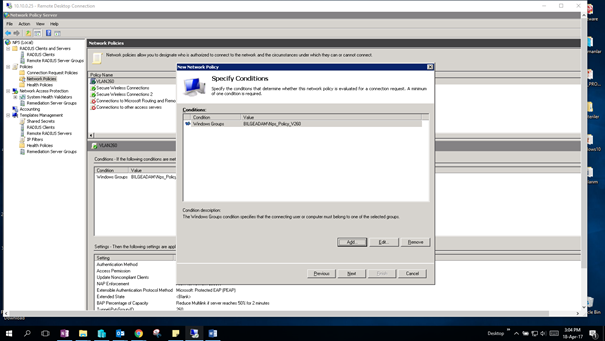

• Adını tanımladığımız policy e Conditional ekleyerek Active Directory üzerinde oluşturduğumuz grup bu policy içine eklenir.

• Add dedikten sonra

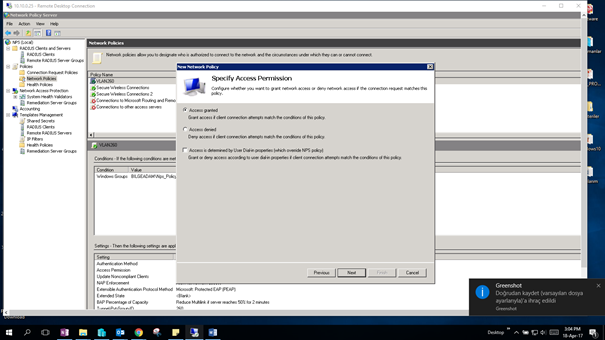

• Next i seçip Specify Access Permission ekranında Authenticate için Access granted seçilır. Bunun amacı kimlik doğrulamasından geçenlere yerel ağ erişimi sağlamaktır. Aksi halde işlem askıda kalır ve istemci kimlik doğrulamasını tamamlayamayacağı için, yerel ağ a erişimi engellenir.

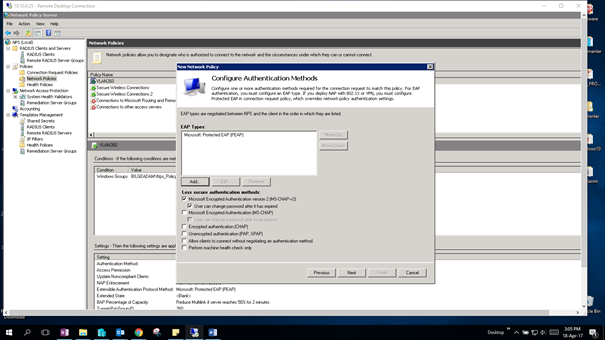

- Next diyerek protokolleri seçeceğimiz ekrana geliyoruz. Add, deyip Microsoft Protected EAP olan şifrelemede kullanılan algoritma seçildi. Seçtiğimiz algoritma tüm cihazlar arasında aynı olmalıdır. Bir tarafta CHAP öbür tarafta EAP yada PAP seçilirse, işlem tamamlanmaz.

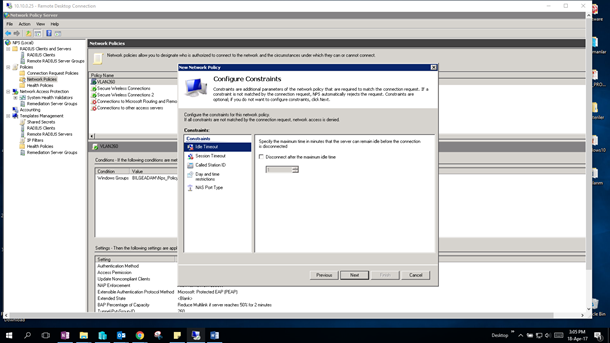

• Bir sonraki ekranda bir değişiklik yapılmadı. Burada istemcinin kimliği doğrulandıktan sonra ne kadar zaman da bir kimlik doğrulama işleminin tekrarlanmasını, ya da buna bir limit koyarak 5 saat sonra erişimin kesilmesini, belirlenen günler ve saatler içerisinde erişime kısıtlamalar konulmasını ayarlayabiliriz.

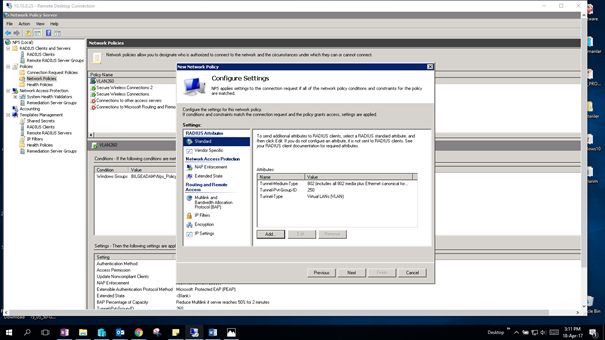

• Tunnel Medium Type – Tunel Pvt Group Id ve Tunnel Type, olacak şelikde 3 adet Attribute eklendi.

Tunel Type: Erişim isteği, İsteğe cevap, Erişim bilileri ve Hesap bilgilerinin geçtiği yer

Tunel Medium type: protokollerin haberleşmesi için L2TP tüneli oluşturur.

Tunel Pvt Group ID: Belirli bir tünel bağlantı süresi içinde grupların kimlik bilgilerinin geçtiği yerdir.

- Next

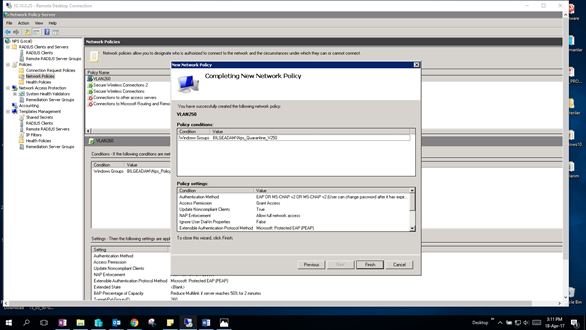

- Kuralımız tanımlandıktan sonraki görüntüsü. Finish deyip işlemi sonlandırılır. Eksik olan bir şey görüldüğünde NPS üzerinden policy e sağ tıklayarak özellikler kısmından gerek görülen değişiklikleri yapmak mümkün.

Test

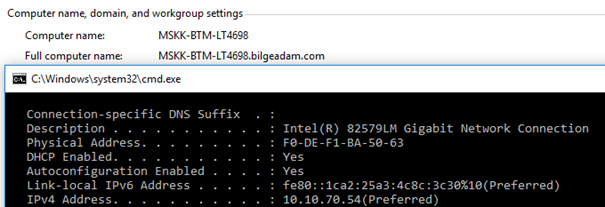

• Test amaçlı kullanılan domaindeki bir bilgisayarın Radius kurulumundan önceki ip bilgileri

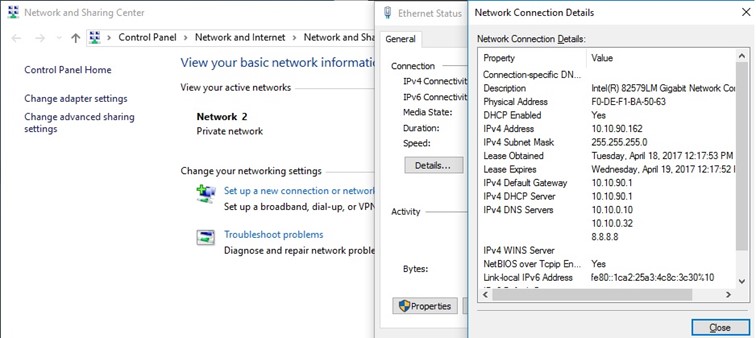

- Aynı bilgisayarın Radius yapılandırılmasından sonraki ip bilgileri

- Vlan260 olarak belirlediğimiz Acces vlan ip olarak 10.10.90.0 /24 subnetini tanımlamıştık. İstemcimizin aldığı ip 90.162, kimlik doğrulaması başarılı.

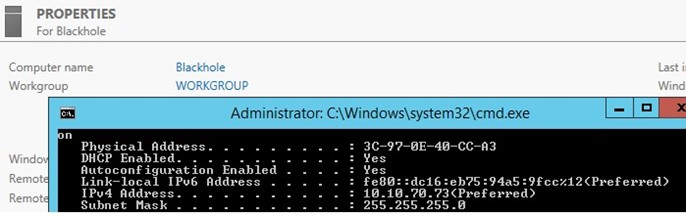

- Domain dışında bırakılan ikinci test bilgisayarının Radius yapılandırılmasından önceki ip bilgileri

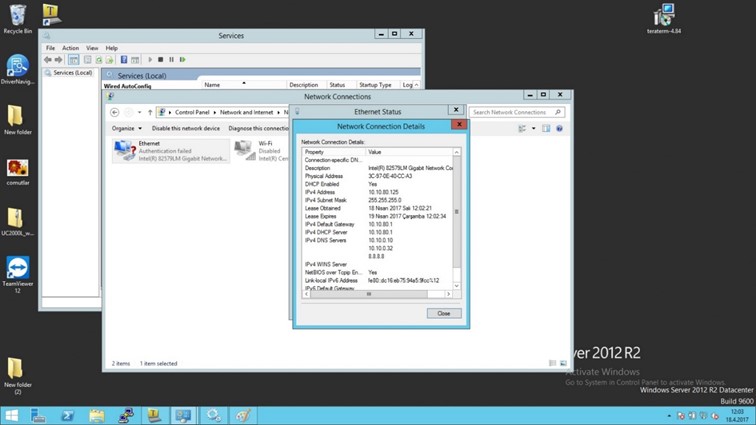

- Radius yapılandırılmasından sonraki ip bilgileri

- 10.10.80.0 /24 subnetini karantina Vlanı olarak tanımladığımız Vlan250 ye vermiştik. İstemcinin aldığı ip adresi 80.125, yani kimlik doğrulama başarısız.

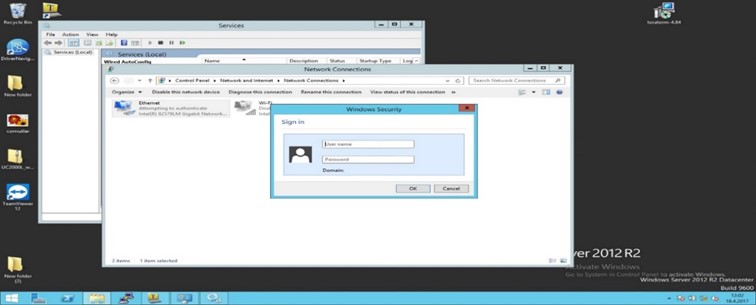

- Bu aşamada bize manuel olarak kimlik doğrulama opsiyonu sunar. AD ‘de tanımlı user bilgilerini girerseniz yine network e dâhil olur.

Configurations

Aşağıda olan komutlar proje kapsamında açıklamaları verilen konfigürasyon komutlarıdır.

Ofis_SW

hostname “ProCurve Switch 2610-24”

ip default-gateway 10.10.70.1

snmp-server community “public” Unrestricted

vlan 1

name “DEFAULT_VLAN”

untagged 1-28

ip address 10.10.70.252 255.255.255.0

exit

vlan 250

name “VLAN250”

ip address 10.10.80.1 255.255.255.0

ip helper-address 10.10.0.25

tagged 25

exit

vlan 260

name “VLAN260”

ip address 10.10.90.1 255.255.255.0

ip helper-address 10.10.0.25

tagged 25

exit

aaa authentication port-access eap-radius

radius-server host 10.10.0.25 key secret12

aaa port-access authenticator 3-6

aaa port-access authenticator 3 unauth-vid 250

aaa port-access authenticator 4 unauth-vid 250

aaa port-access authenticator 5 unauth-vid 250

aaa port-access authenticator 6 unauth-vid 250

aaa port-access authenticator active

ip ssh